新闻动态

News

-

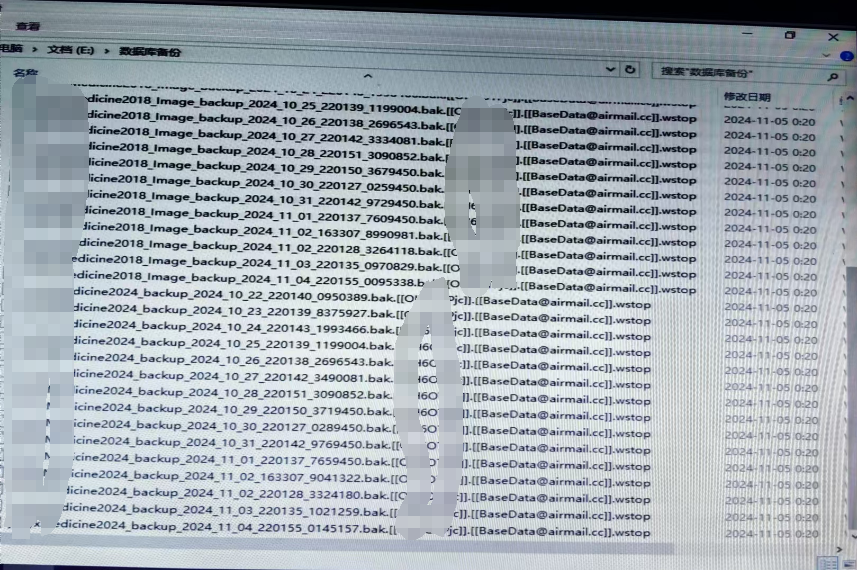

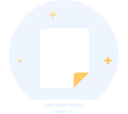

wstop勒索病毒特征及数据恢复

被加密文件名格式变成:原文件名+[[id]].[[邮箱]].wstop,如:abc.docx变成:abc.docx.[[9mzxYnCW]].[[Fat32@airmail.cc]].wstop,可实现快速恢复被加密数据。

2024-11-07

-

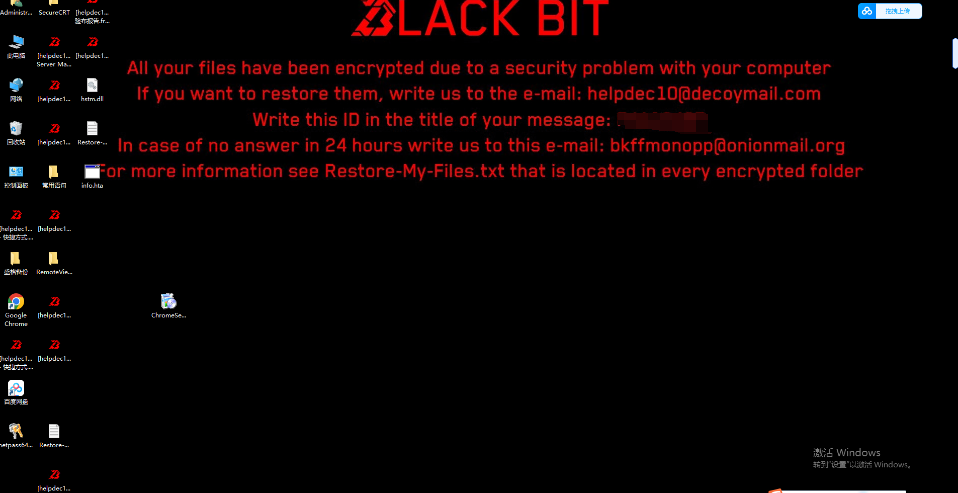

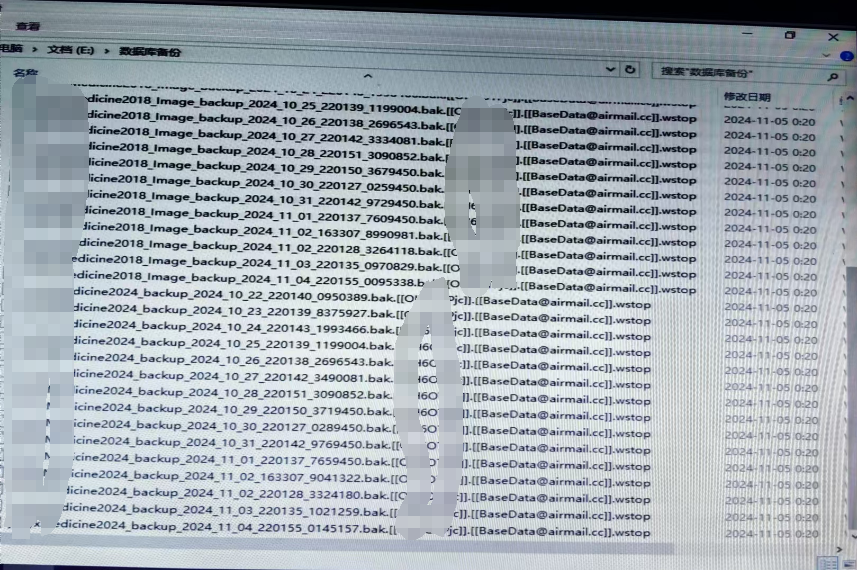

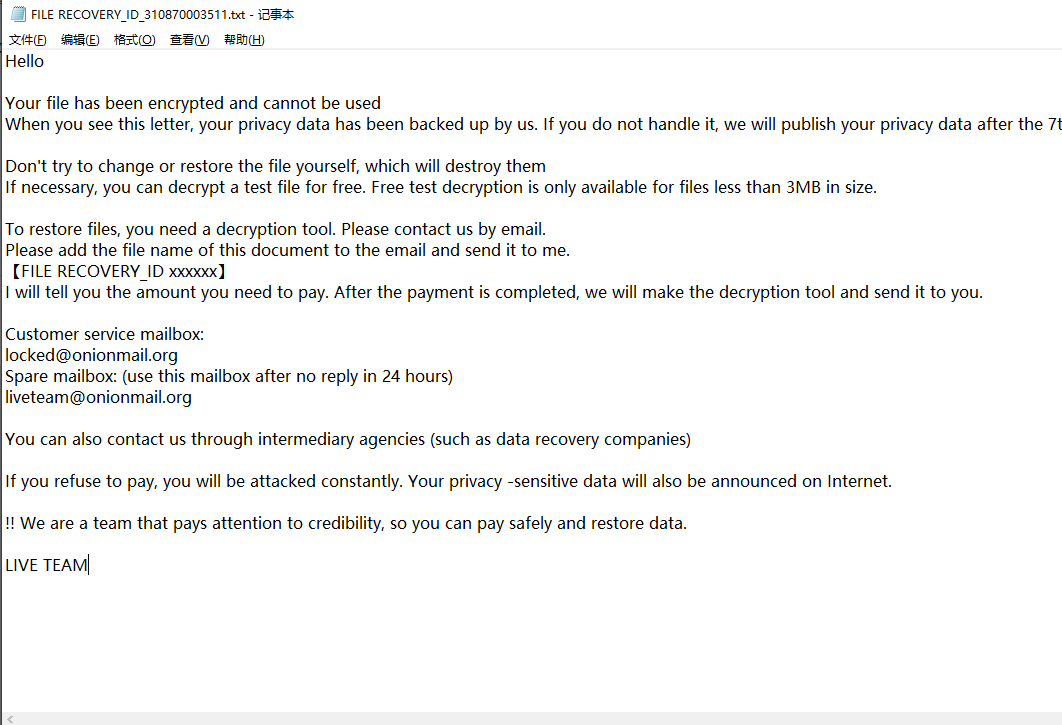

Blackbit勒索病毒详情及恢复

Blackbit后缀属于Blackbit家族勒索病毒,此勒索病毒近期出现,攻击方式主要是通过爆破远程桌面获取远程桌面登录密码,在拿到远程桌面密码后登录到用户机器上进行手动投毒。sql server 、oracle、mysql、vmware、hyper-v文件均可恢复,已有大量成功案例。

2024-03-14

-

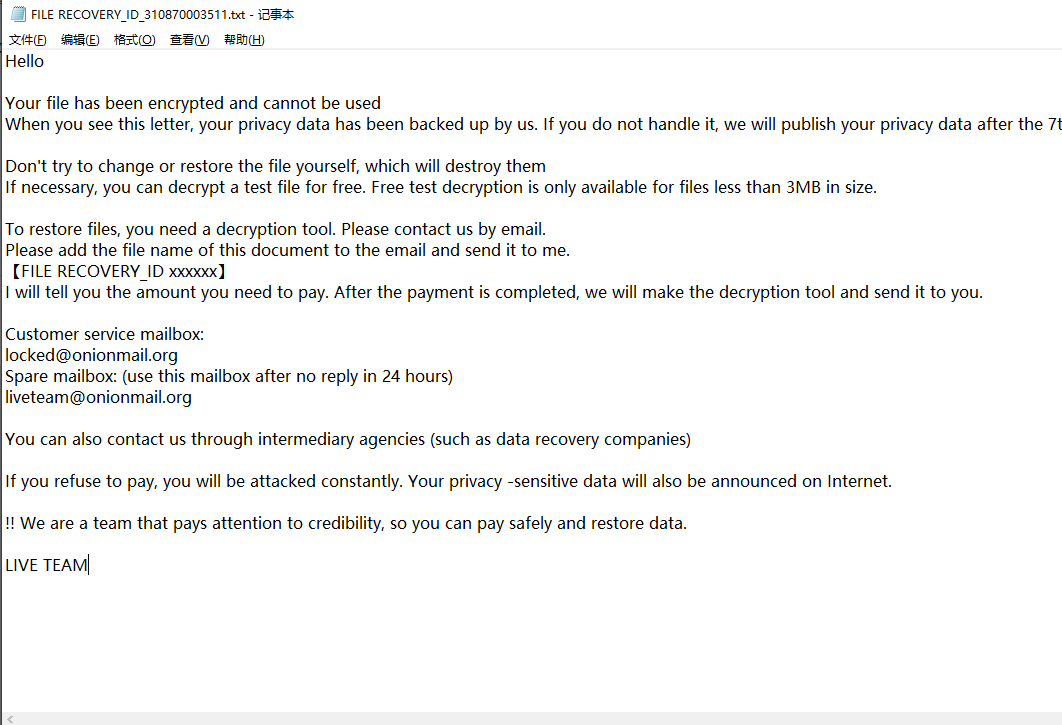

live勒索病毒,致远OA数据库恢复成功

live后缀勒索病毒完整恢复致远OA数据库,可直接使用于软件内,不报错,不丢数据,此勒索病毒家族索要的赎金特别高,请大家注意防范。

2024-01-07

-

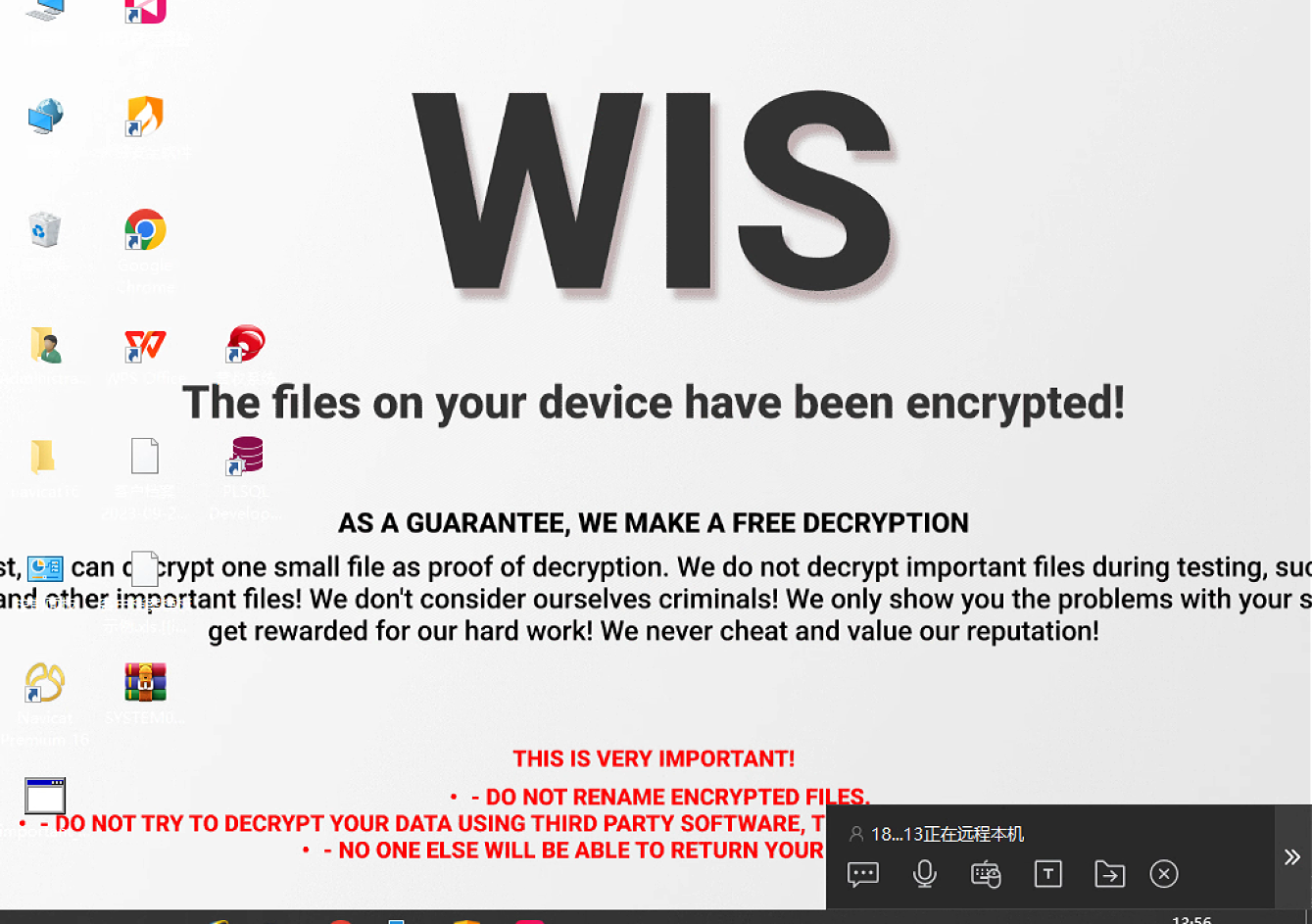

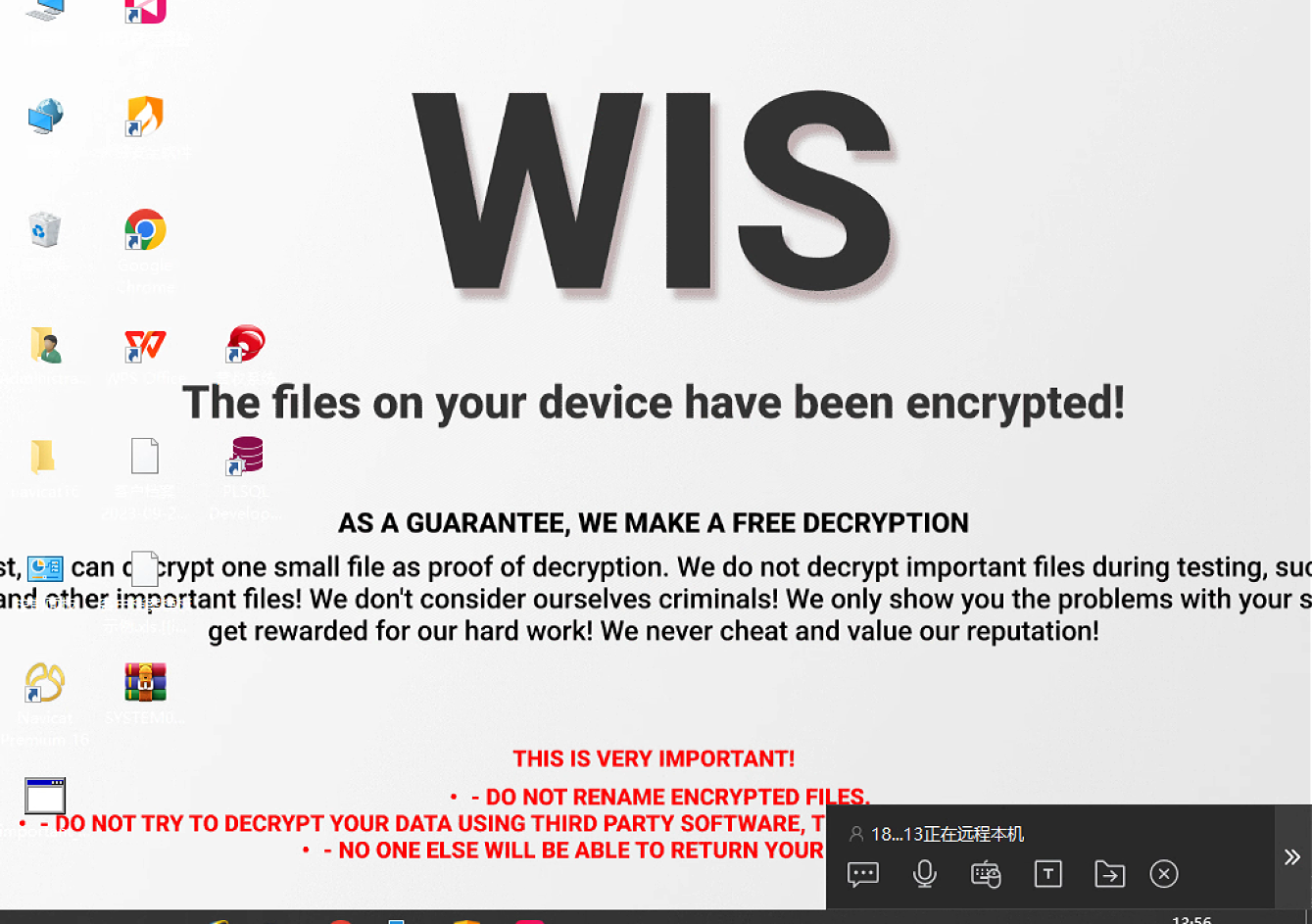

wis后缀勒索病毒详情及数据恢复

wis后缀属于makop家族勒索病毒,其常见的后缀还有:makop,mkp,此勒索病毒从2019年开始出现,攻击方式主要是通过爆破远程桌面获取远程桌面登录密码,在拿到远程桌面密码后登录到用户机器上进行手动投毒。sql server 、oracle、mysql、vmware、hyper-v文件均可恢复,已有大量成功案例。

2023-10-28

-

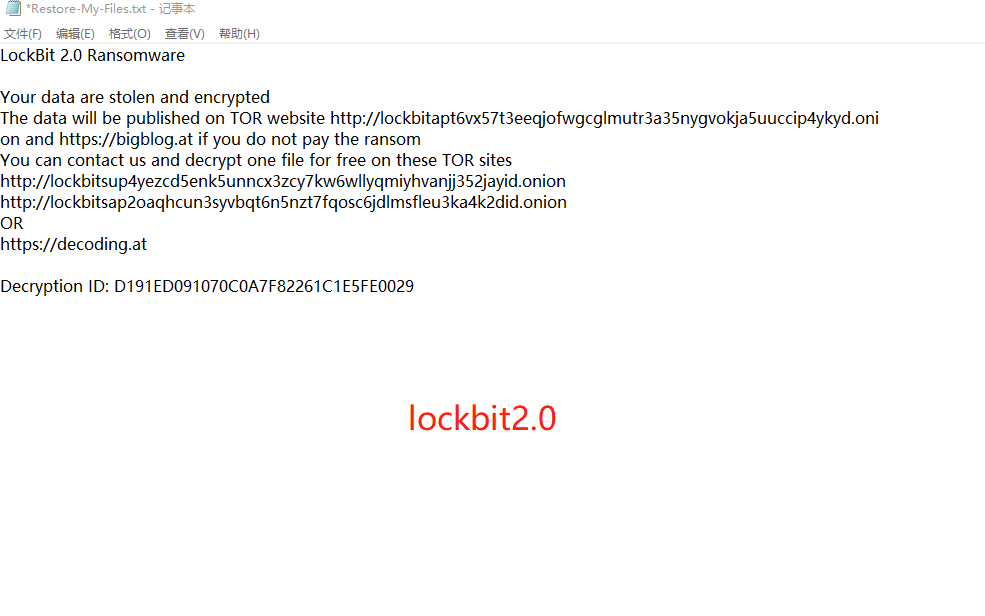

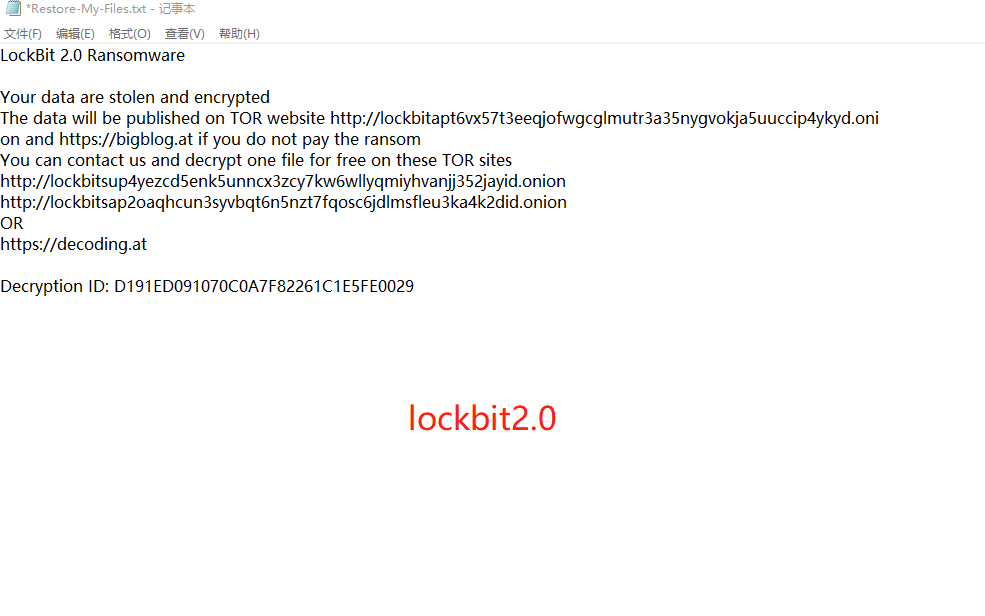

lockbit勒索病毒详情及数据恢复

lockbit后缀勒索病毒已经有大量成功案例,包括金蝶数据库,用友数据库,海典ERP数据库,百威数据库等。

2023-09-06

-

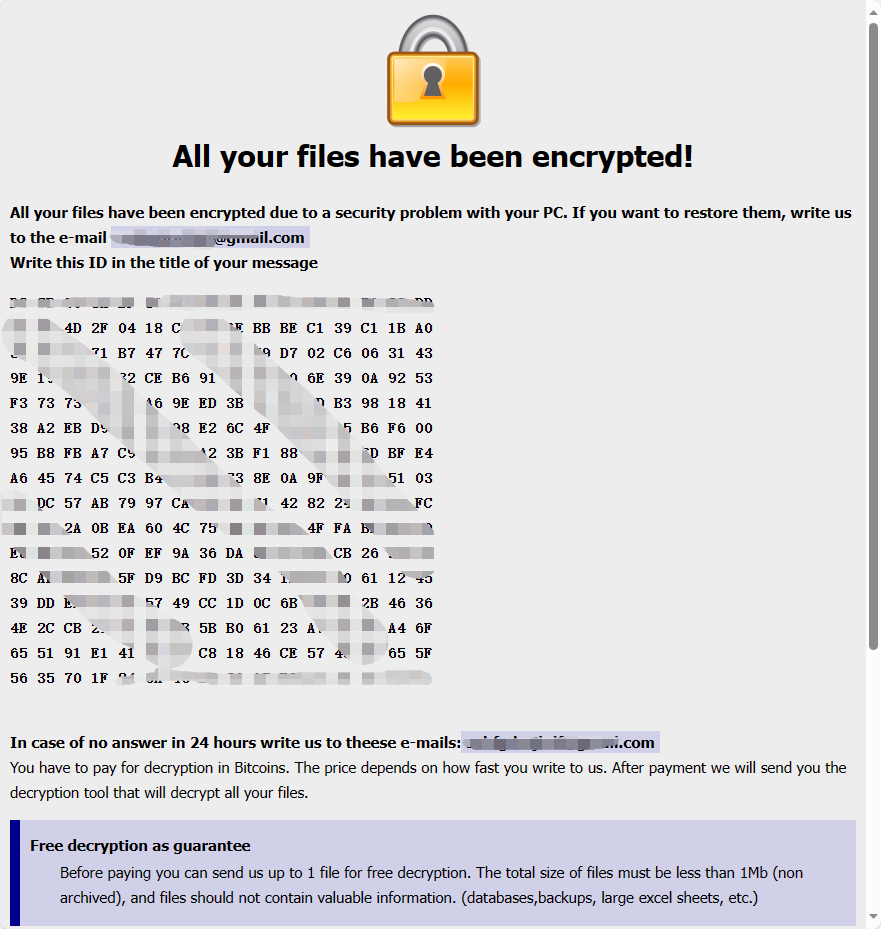

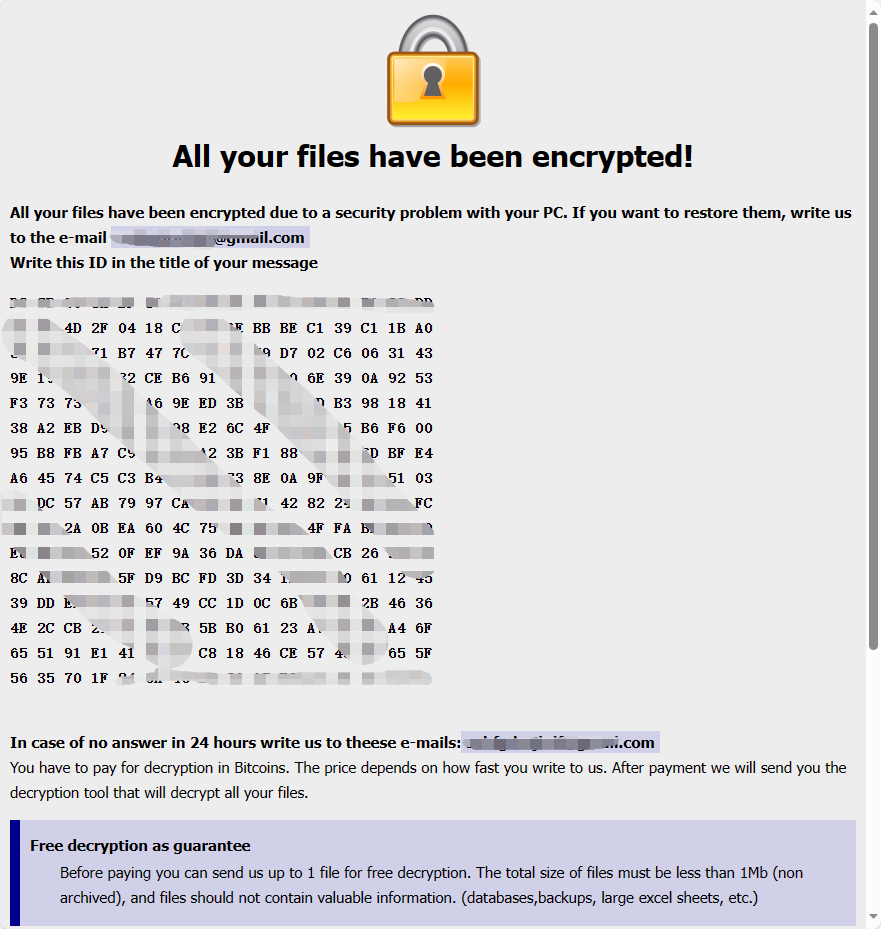

被777勒索病毒加密的金蝶数据库分析及恢复案例

近日接到客户求助,他们的服务器被勒索病毒加密,加密后所有文件名被加密.777后缀,在拿到客户发来的文件后,对文件进行分析,发现为865qqz勒索病毒加密算法的变种,经过2小时间的努力,成功掌握恢复方方法,已完成对数据库恢复,经客户验证数据完整度99%,可直接用于生产环境。

2023-09-04

-

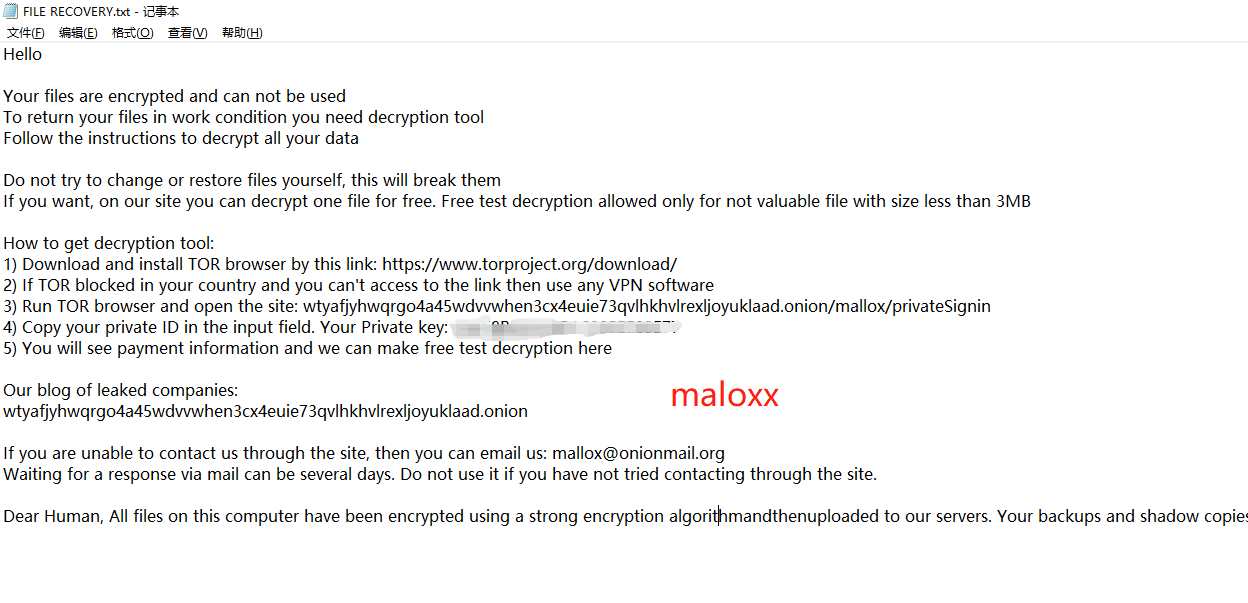

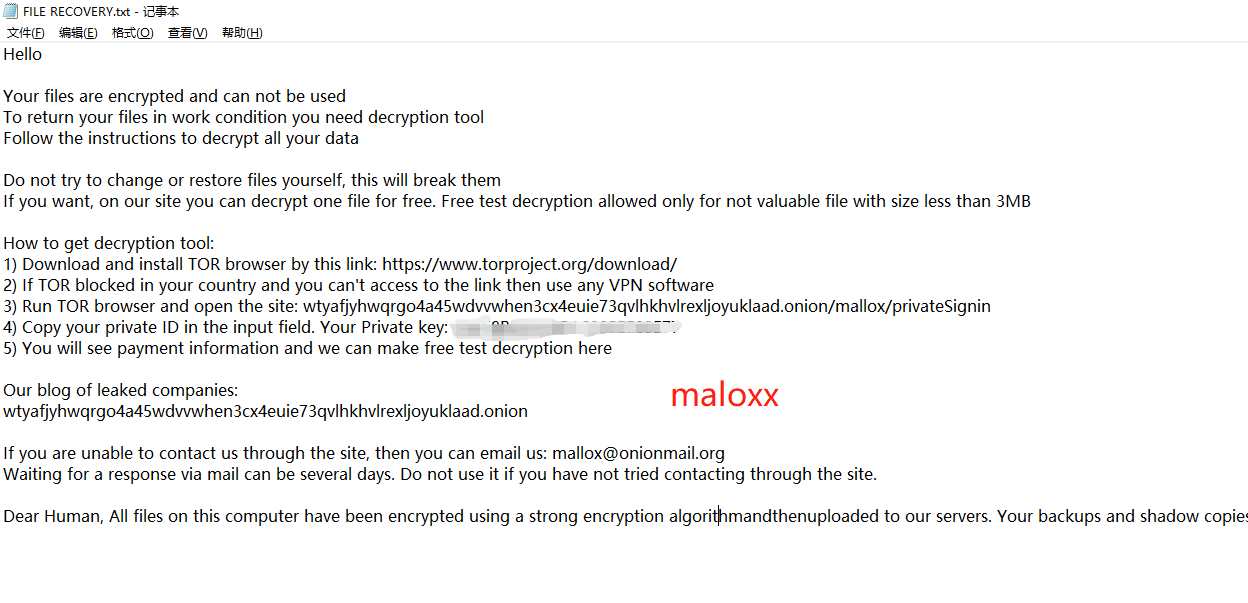

maloxx勒索病毒数据恢复成功案例

继malox、xollam后缀,mallox家族勒索病毒再添新后缀:maloxx。

近日接到大量同行及客户求助,他们的客户服务器被勒索病毒加密,加密后所有文件名被加密.maloxx后缀,在拿到客户发来的文件后,对数据库文件进行分析,发现为mallox勒索病毒加密算法的变种,经过2小时间的努力,已经掌握加密规律,成功破加密方式,已完成对数据库恢复,经客户验证数据完整度100%,可直接用于生产环境。2023-06-12

-

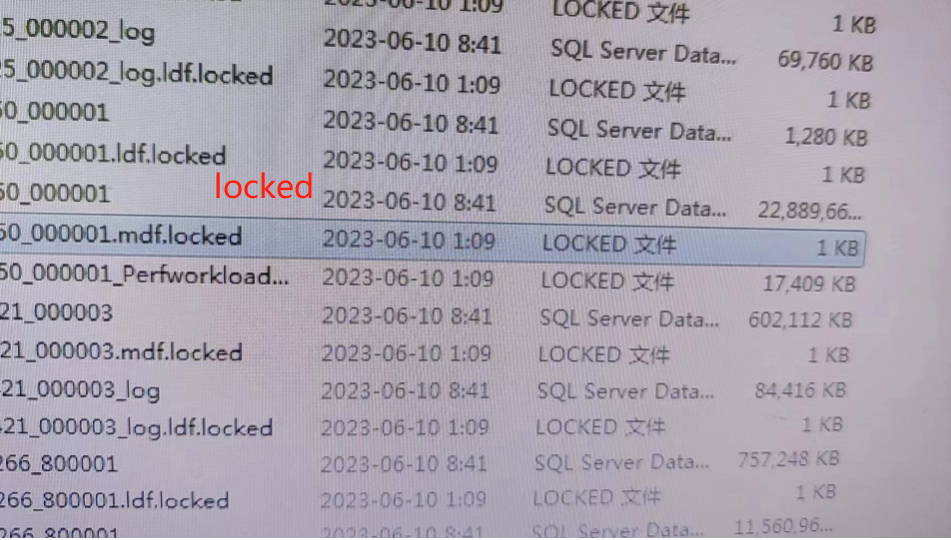

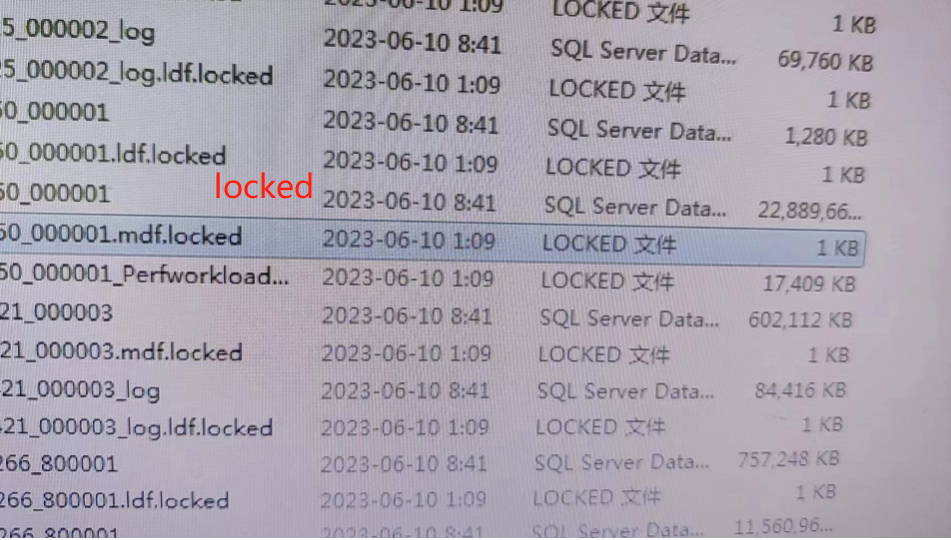

locked勒索病毒免费数据恢复教程

6月9日locked后缀勒索病毒大面积爆发,主要针对sql server数据库,但是在对数据库进行加密时不知道什么原因,sql server服务没有被停止,因为sql server服务对数据库文件有独占性,而导致数据库未被加密

2023-06-11