malox后缀勒索病毒详情及成功恢复

继mallox、xollam后缀,mallox家族勒索病毒再添新后缀:malox。

近日接到大量同行及客户求助,他们的客户服务器被勒索病毒加密,加密后所有文件名被加密.malox后缀,在拿到客户发来的文件后,对数据库文件进行分析,发现为mallox勒索病毒加密算法的变种,经过5小时间的努力,已经掌握加密规律,成功破加密方式,已完成对数据库恢复,经客户验证数据完整度100%,可直接用于生产环境。

一,如何分辨malox勒索病毒

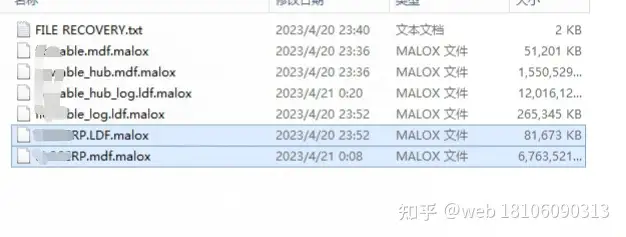

被malox加密后文件都会被加上malox后缀,如abcd.mdf,被加密后文件变成abcd.mdf.malox,并在每个目录下留下file recovery.txt的勒索信,如下图:

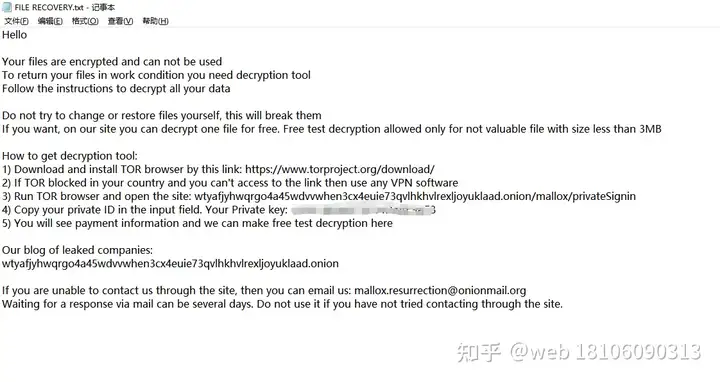

勒索信内容如下图:

二,malox勒索病毒文件分析

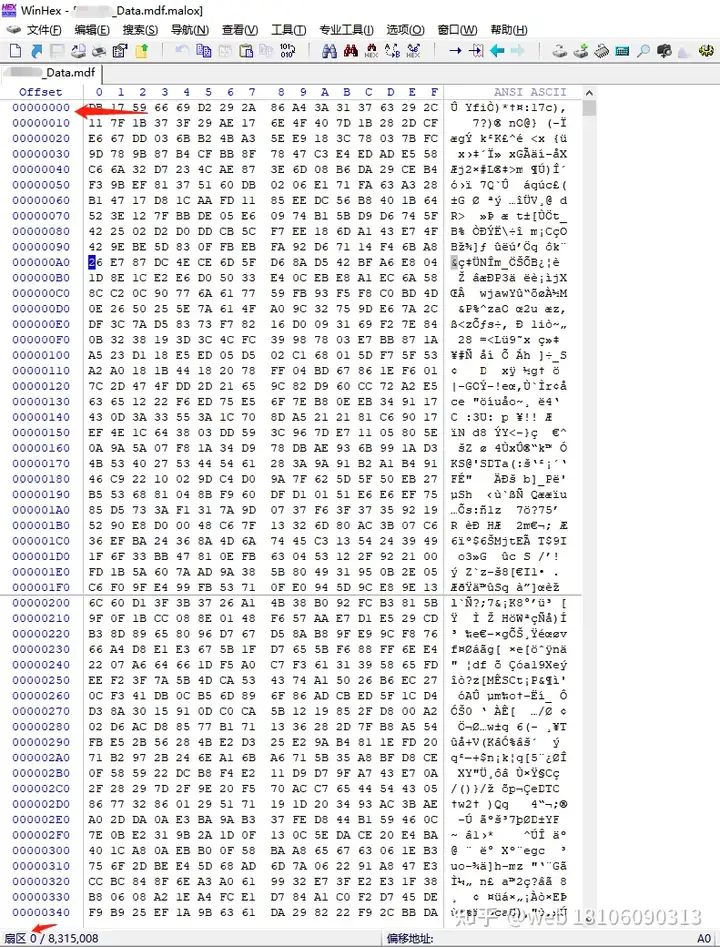

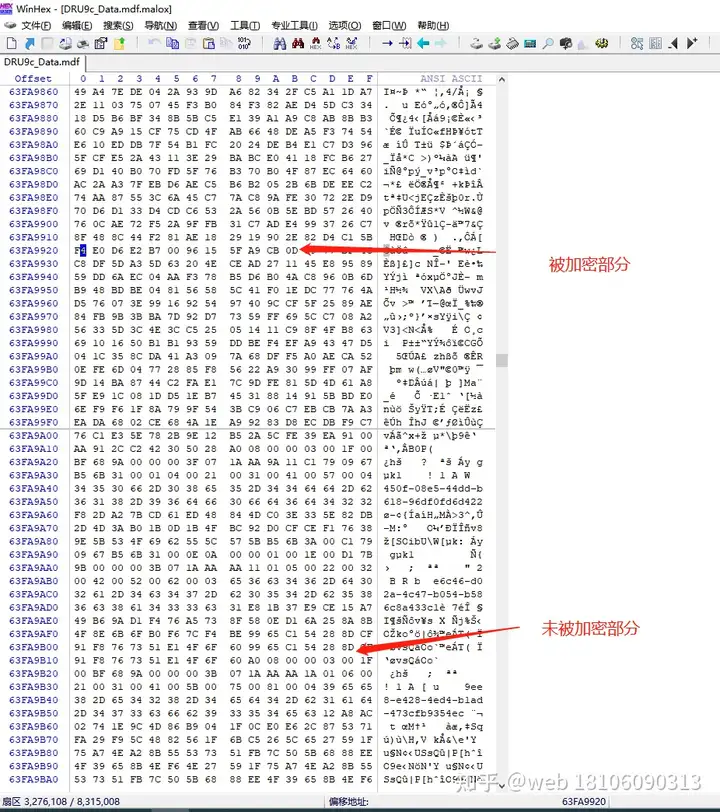

下图为被加密后的数据库用winhex工具打开的文件底层,可以看到被加密后,文件底层已经变成毫无意义的乱码,正常的文件都有相对应的文件头。

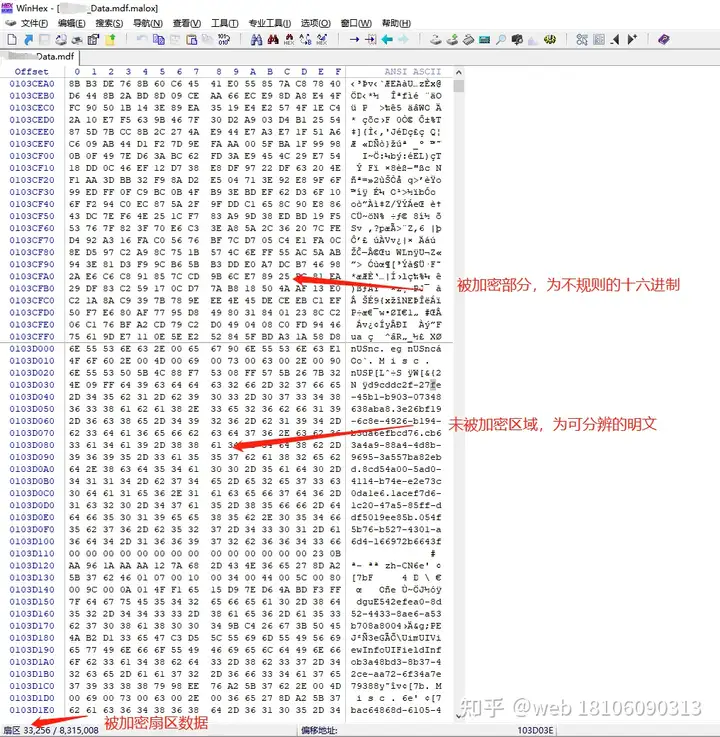

再往后看,在33256扇区处才发现有明文,如下图,可以判断加密区域为33256扇区,也就是被加密大约16M。

像这样被加密的区域还有非常多,如下图,这里不在一一的截取。

从以上分析看到数据库被malox加密后,前33256扇区被加密,合计16M,这只是文件头被加密部份,再往下看会发现还有被加密的扇区,经过分析,被加密部分占文件总大小的45%左右。这样的加密方式,对数据库造成的破坏是毁灭性的。如果只是通过数据库恢复软件来恢复,会发现恢复好的数据库丢了很多记录,结构也不完整,不管是SQL内查询,还是用在软件上,就是各种报错,不具备可用性。

三,malox勒索病毒是否可以恢复

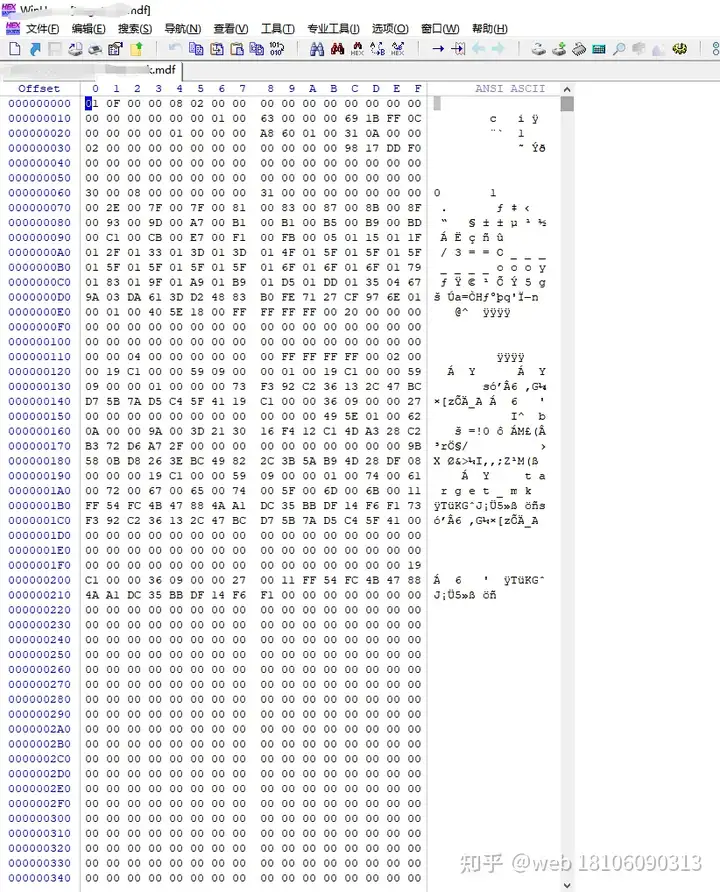

被加密的数据库可以恢复,已成功恢复案例30+,被加密部份也成功完成恢复,交付客户验证恢复成功,不丢表,不丢记录,结构完整,直接使用不报错,下图为恢复后数据库文件的文件头:

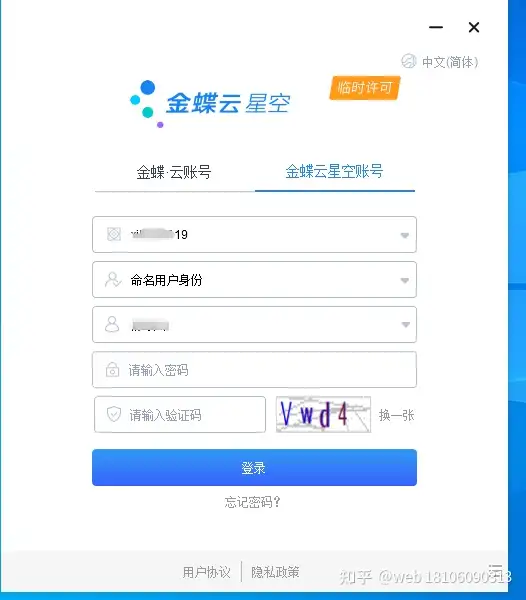

恢复完成后客户验证数据:

客户对恢复后数据库验证的反馈:

四,如何更好的防御malox勒索病毒

建议包括杀毒软件部署和数据备份、网络安全及密码安全方面内容,可参考执行,我们也可以协助执行。

1,杀毒软件部署:建议安装火绒杀毒软件,个人版本为免费软件,安装完成后可设置软件的功能设置和退出密码,密码强度建议大小写加特殊字符,密码位数不小于16位。此功能可在黑客获得系统管理员权限后,更改杀毒软件设置和结束杀毒软件进程时没有密码而不能改变设置和结束进程,只要杀毒软件进程还在运行,黑客的加密程序将无法拷贝到本地,即使拷贝到本地也不能运行。从而保护数据安全。

2,数据备份:数据库建议进行定时的离线备份或异地备份。根据数据库数据的颗粒度设置备份周期(每日、每三天、每周),并严格遵守。文件共享服务器可采用NAS(网络附属存储)进行备份,可对重要文件夹进行差异备份,只要此文件夹内文档有改动,备份软件便会对改动的文件进行备份。可设置全盘备份、某个目录备份及整机备份。有效保证数据安全。云服务器离线备份不方便,可在云服务器端安装百度网盘等工具,设置对重要文件所在的目录进行定期备份,要注意的是密码强度一定要高。

3,网络端口安全:操作系统应开启网络防火墙,只开放服务器向外提供服务的端口,其它端口一律关闭。一些常用知名端口可更改端口号再对外提供服务,如MSSQL 的常用端口号为1433,远程桌面端口号为3389等,可将这类端口号更改为不常用的端口号,更改完成后只要在配置服务时相应的配置便可。因为黑客常用的网络扫描工具会针对知名端口号进行扫描,再根据端口的漏洞进行攻击,攻击成功后便可对机器进行加密。开放的端口越少,黑客可利用的就越少,系统就越安全。

4,密码安全及系统更新:基本要求为所有的密码都应设置大于16位的数据+字母(大小写)+特殊符号的强密码,如果有多台服务器应为每台服务器设置单独的登录密码,防止黑客在成功爆破一台服务器后把所有服务器被一锅端。建议操作系统安装windows 2016以上版本,并经常查看操作系统的更新功能,检查发现有要安装的补丁应及时更新,并留意微软每个月的第二个星期二定期发布系统更新补丁日,有涉及到的应及时更新。

做好以上四个方面可有效的提高数据及系统安全性,如果在实施过程中需要我们协助可随时联系我们。